In questo ultimo anno mi sono occupato del re-design di rete geografiche in tecnologia Fabric (spbm) e nella gestione del traffico tra i datacenter. Extreme networks propone in questo scenario di più datacenter, il distributed virtual routing (DVR) che è sostanzialmente una tecnologia di virtual default gateway distribuita che permette di ottimizzare le performance, scegliere sempre il percorso migliore ed evitare il tromboning, tipico problema nei datacenter.

In questo articolo divulgativo, cercherò di spiegarne il funzionamento e raccontare come la decisione di mettere un strato di firewalling (ACTIVE-PASSIVE) tra i due datacenter ha un pò guastato la magia dello percorso ottimale, introducento però, un migliore controllo dei flussi in termini di sicurezza.

Ma andiamo per passi .

Come funziona il DVR?

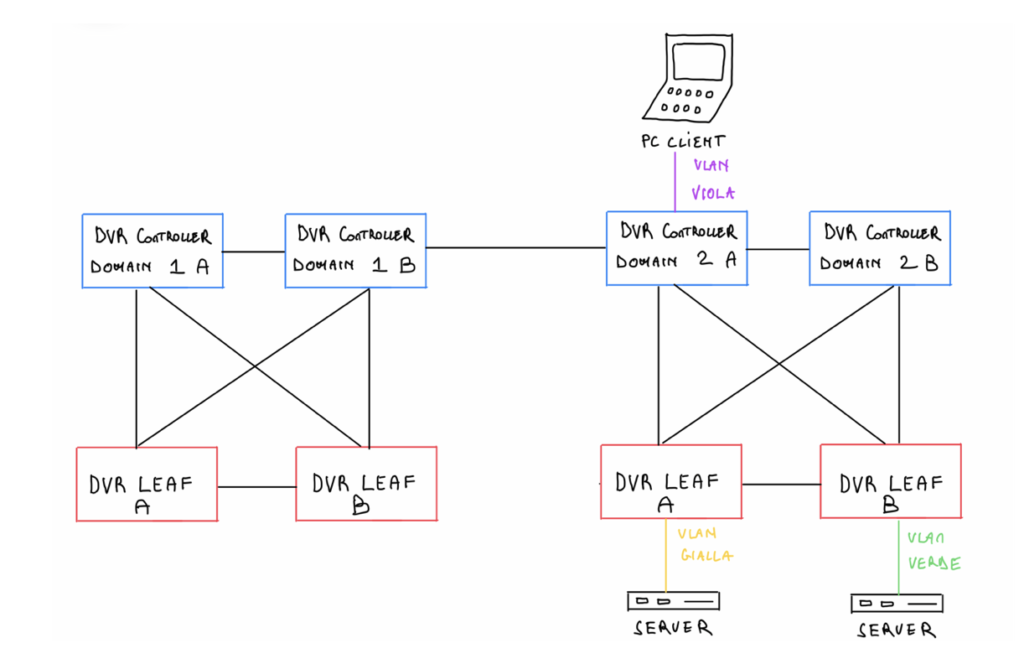

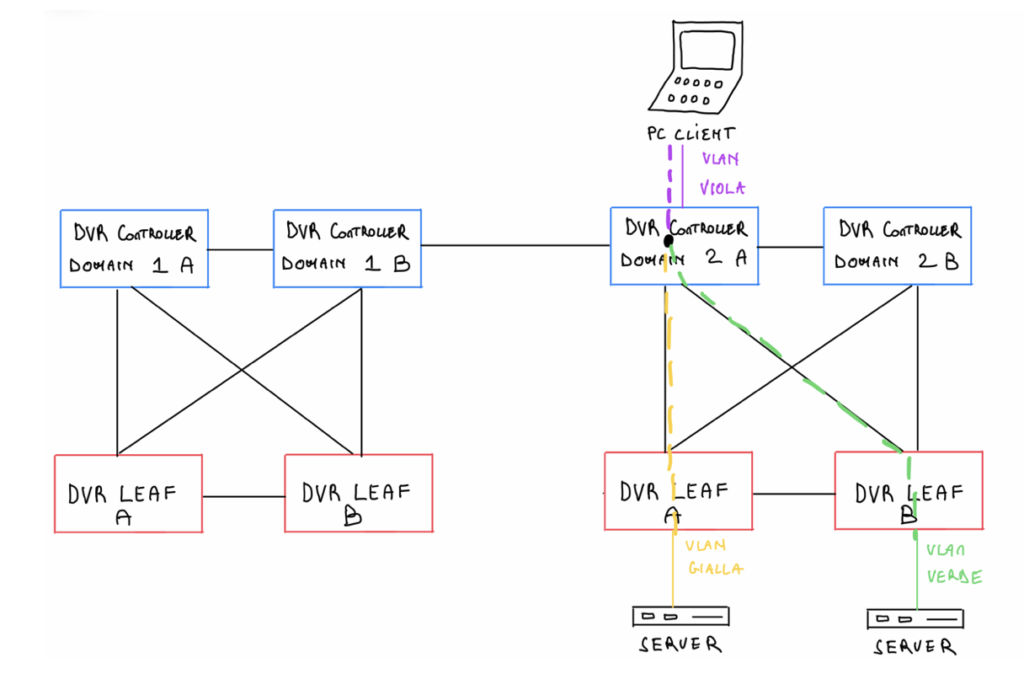

In figura sono raffigurati due datacenter , ognuno composto da due dvr controller e due switch di leaf dove sono configuarati due domini dvr.

I dvr controller sono i router dove vengono configurati gli indirizzi di L3 e hanno anche la responsabilità di inviare la configurazioe di L3 unicast, multicast e VRF ai nodi di leaf. I nodi di leaf, sono gli switch a cui si collegano direttamente i server ,dei top of rack, con in più la capacità di sapere dove sono collegati i server e di conseguenza iniettare delle /32 all’interno del proprio dominio DVR. Quest’ultima capacità è la più sorprendente per me, perché permette alla rete di sapere precisamente dove è un server e quindi scegliere il percorso migliore per instradare il traffico . Vedremo successivamenti con degli esempi come è importante questa capacità per evitare il tromboning.

I dvr controller e i dvr leaf sono raggruppati in domini, di solito coincidenti al datacenter, e condividono una tabella di routing parallela a quella dell’ISIS della fabric che contiene l’insieme delle /32 .

Vediamo ora, con due esempi, come è efficiente instradamento del traffico nord-sud e est-ovest in uno scenario DVR:

EST<– –>OVEST

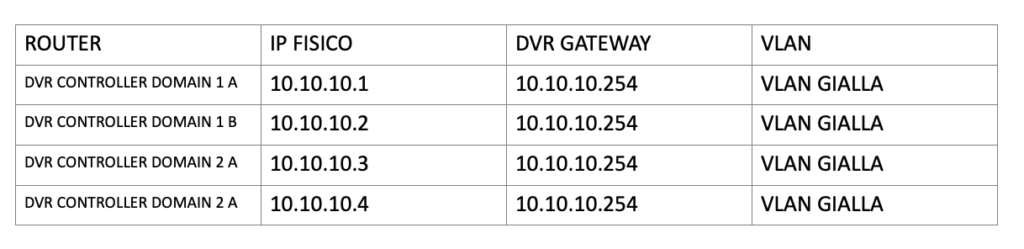

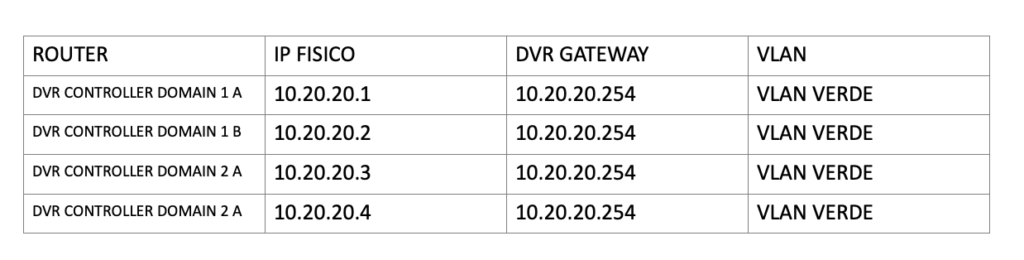

Lo scenario che voglio descrivere è il traffico tra due server appartenti a vlan differenti e come la tecnologia DVR “ruota” il traffico nel modo più efficiente possibile. Le due vlan Gialla e Verde ( in figura) sono distribuite tra i due datacenter e hanno un gateway DVR configurato su tutti e quattro i DVR controller dei due datacenter.

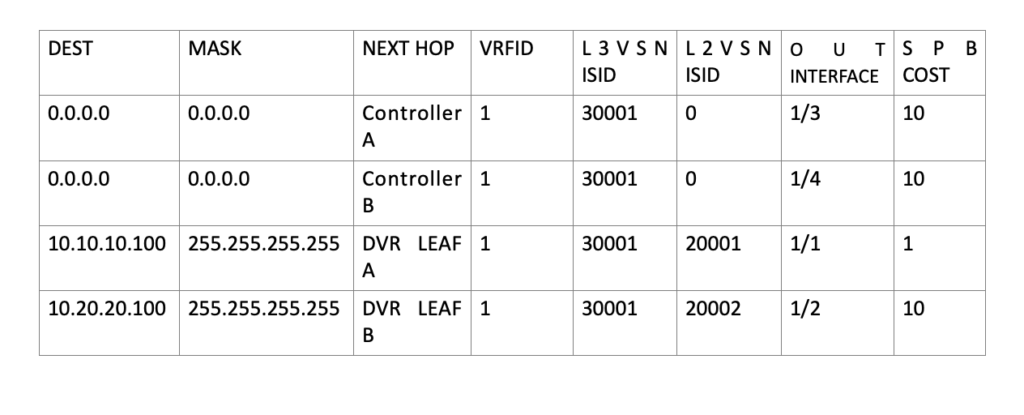

Di seguito la tabella di routing o meglio il dvr database del DVR LEAF A del dominio 2:

NORD<– –>SUD

Come per il traffico tra due server, il traffico tra server e client segue il percorso migliore. I gateway DVR sono tutti attivi, non esiste un router master e uno backup come nel vrrp, e quindi tutti possono instradare traffico senza passare dal master. Come abbiamo già visto il meccanismo delle host route (/32) permettono di sapere in che datacenter è in quel momento il server ottimizzando il flusso di traffico.

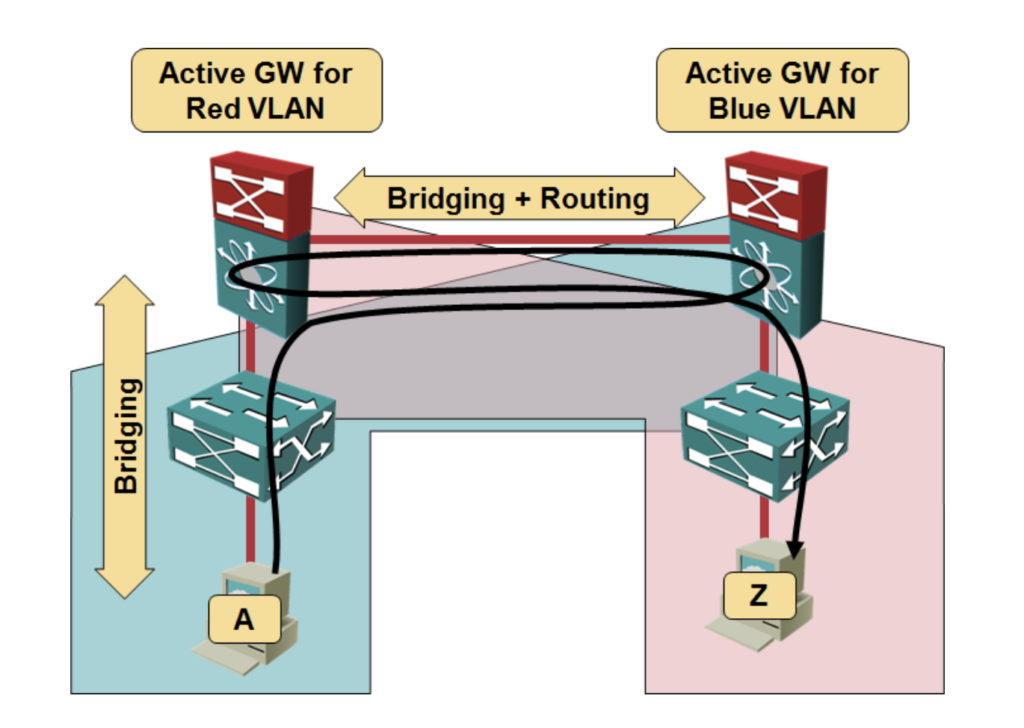

Cos’è il tromboning?

Il tromboning si ha quando si passa più volte dallo stesso link , quindi non utilizzando il percorso migliore come come nei due casi precedenti. In figura mostriamo un esempio di un host A ( VLAN BLUE ) e un host Z ( VLAN RED) che devono parlare tra di loro ma i rispettivi gateway non sono nello stesso data center:

Come si vede in figura il traffico traversa più volte il collegamento tra i due core dei datacenter.

Introduzione del firewall

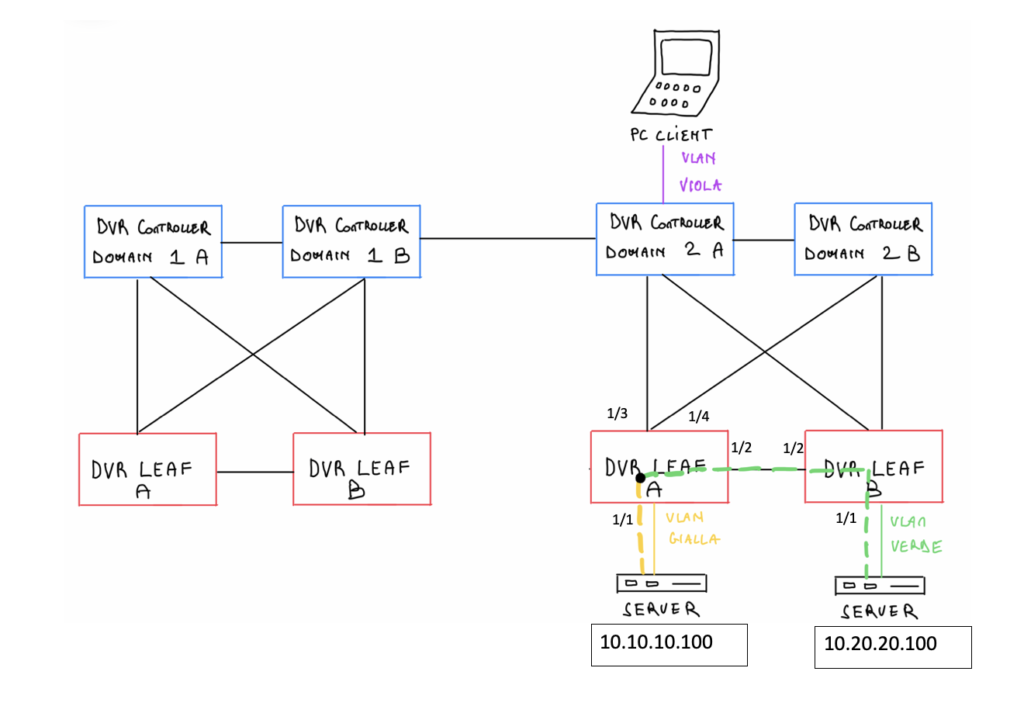

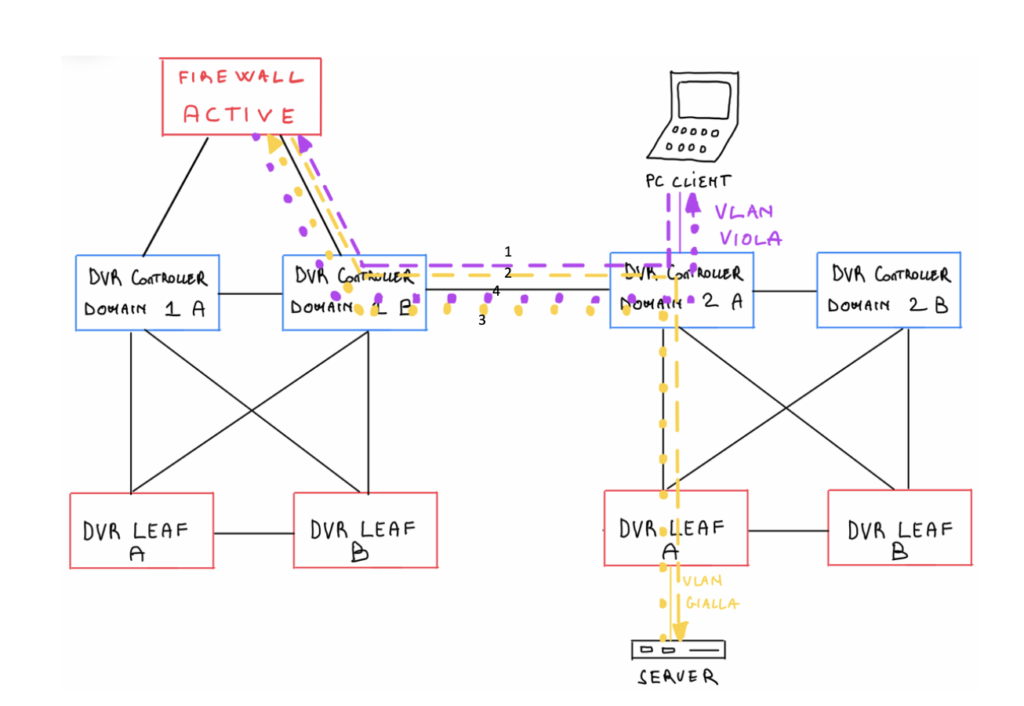

Per un maggior controllo dei flussi di traffico, tra client e server, alcuni clienti hanno deciso di inserire uno strato di firewalling per controllare il traffico NORD SUD. Nel nostro esempio, tra la vlan viola e le due vlan gialle e verde. Operativamente questa operazione è stata fatta spostando la vlan viola su un vrf e le due vlan server su un vrf distinto mettendo in comunicazione i due vrf , all’esterno della fabric , con un firewall (active-passive).

La domanda è : Qual’è il flusso del traffico di andate e ritorno tra la vlan Viola (client) e la vlan Gialla (Server)?

Mettiamoci ne caso peggiore in cui il server e il client siano nella sede del datacenter 2 ma il firewall attivo sia quello nel datacenter 1.

Nel disegno sottostante utilizzo le linee tratteggiate per il traffico in andata e con i puntini il traffico di ritorno.

Con l’introduzione del firewall si transita per ben 4 volte dal link tra i due datacenter dove prima il traffico tra il PC client e il server non percorreva affatto quel link.

Conclusioni

Quindi? TROMBONING TRA DUE DATACENTER? “Si, grazie, devo introdurre il firewall per migliorare la sicurezza e aver maggior visibilità del mio traffico ”

In questo articolo abbiamo descritto uno scenario, molto semplificato, in cui le tecnologia di Fabric Extreme e nello specifico DVR risolva il problema del tromboning tra datacenter e di come l’introduzione di uno strato di firewalling costringa a cedere un pò di efficienza e performance in cambio di una maggiore visibilità e sicurezza.

Di fatto anche un firewall in modalità active-active non avrebbe risolto il problema del tromboning perché il punto di forza dell’introduzione del DVR è sapere precisamente dov’è il server in quel momento, Datacenter 1 o Datacenter 2 e scegliere di conseguenza il percorso migliore.

Invece un firewall distribuisce il traffico rispetto al carico presente sui due nodi o rispetto ad altri paramentri ma non ha coscienza di dove sia il server in quel momento e quindi congestionerebbe comunque il link tra i due data center.

Per maggiori info

Sono un ingegnere delle Telecomunicazioni specializzato in tecnologie Radio, durante il mio corso di studi ho approfondito i temi dei sistemi MIMO.

Il mio lavoro consiste nella progettazione e configurazione di reti sia cablate che wireless. Su queste ultime ho maturato una considerevole esperienza negli anni. Ho conseguito le certificazioni internazionali vendor-neutral CWNA, CWSP e CWDP oltre che le certificazioni wireless di alcuni vendor del settore. Anche sulle reti wired, oltre le tradizionali tecnologie MPLS sto approcciando la progettazione di reti MAN con tecnologie SPBM, il nuovo standard per avere servizi L2/L3 sicuri e facilmente configurabili. Ho conseguito diverse certificazione sui prodotti Extreme Networks ed ho ottenuto la certificazione Black Belt (nr. 188).