L’Italia è al quinto posto mondiale nella poco invidiabile classifica dei paesi che subiscono furti di account e-mail; il 9,3% degli account rubati è di tipo business. E’ un dato che deve far riflettere qualsiasi responsabile della sicurezza dei dati aziendali.

Il furto delle credenziali di un utente è uno dei metodi utilizzati più frequentemente dagli hacker, per ottenere l’accesso a risorse riservate e portare a termine i loro attacchi. L’Osservatorio del CRIF, un’azienda italiana specializzata in credito, stila un rapporto semestrale riguardante il mondo della sicurezza web, che fornisce interessanti informazioni sulle fughe di dati e non solo.

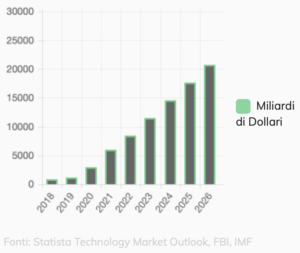

Furto credenziali in costante crescita

La tendenza all’aumento degli account rubati dagli hacker si è confermata anche nel primo semestre 2023, e con esso anche il numero di avvisi inviati nel dark web, salito del 17,9% rispetto all’ultimo rapporto del 2022. In testa alla lista degli obiettivi dei criminali informatici ci sono le email, seguite da password, nomi utente e numeri telefonici. I paesi con il maggior numero di casi di furto di dati sono Stati Uniti, Russia e Germania, mentre l’Italia si assesta su un preoccupante quinto posto; con un numero di furti maggiore rispetto a grandi stati come il Regno Unito ed il Canada.

Attraverso un’analisi qualitativa dei domini, l’Osservatorio Cyber di CRIF ha indagato se gli account e-mail rilevati sul dark web si riferiscono ad account personali o di business. Nel 91,1% dei casi si tratta di account e-mail personali, mentre nel restante 8,9% dei casi si tratta di account business, in crescita del +2,1% rispetto al 2022.

Diversi i brand nazionali e internazionali presi di mira dagli attacchi, non solo nel mondo finanziario ma anche dei settori assicurativo, automobilistico, della selezione del personale, fashion e luxury. Anche le associazioni e gli enti governativi sono oggetto di attacchi: tra questi ambasciate, uffici ministeriali e postali. I target sono sempre più diversificati, in termini di settori colpiti e dimensione delle aziende: nessuno purtroppo sfugge agli attacchi del cybercrime.

Una strategia di difesa efficace

Serve quindi, oggi più che mai, una strategia per mettere al sicuro per quanto possibile i dati aziendali. La formazione degli utenti rappresenta una parte importante di tale strategia; per fare un esempio, le migliori piattaforme antivirus includono strumenti pensati per questo scopo, come la produzione di finte campagne di fishing per mettere alla prova la reattività delle persone e suggerire cosa fare (o si sarebbe dovuto fare) quando un utente cade nella trappola…

Non sempre, però, la prevenzione è sufficiente. E’ oggi più che mai vitale, agire per proteggere dati e servizi aziendali anche in caso di credenziali compromesse. Per quanto si cerchi di informare e formare le persone, oltre un certo limite si è impotenti nei confronti delle cattive abitudini, come quella di utilizzare la stessa password in contesti diversi; privati ed aziendali. Basta un solo utente distratto, poco incline a seguire le buone pratiche di sicurezza, o semplicemente sfortunato per mettere in pericolo risorse e dati riservati, con potenziali gravi danni e perdite economiche.

L’autenticazione a due fattori deve sicuramente far parte di questa strategia.

Come funziona? Il principio è molto semplice: quando la persona prova ad accedere ad una risorsa o eseguire un’operazione protetta, gli viene chiesto di eseguire un’assaggio aggiuntivo, utilizzando uno strumento che può essere solo in suo possesso, tipicamente il suo smartphone. L’operazione da eseguire varia secondo le scelte dell’amministratore del sistema ed il livello di sicurezza richiesto. In ordine crescente di sicurezza:

- inserimento di un codice inviato tramite SMS

- l’inserimento di un codice prodotto da una app (pubblica) per la generazione di OTP (Google authenticator appartiene a questa categoria di app)

- la conferma dell’operazione tramite un’app proprietaria precedentemente installata e certificata

In ordine di sicurezza crescente, perché la prima è vulnerabile alla clonazione della sim, la seconda al furto della chiave di sicurezza utilizzata per la generazione del token OTP. La terza, invece, permette di certificare a priori il telefono abilitato a concedere l’autorizzazione; con possibilità di blocco immediato dello stesso in caso di furto.

In una buona piattaforma di Dual-Factor Authentication, l’amministratore dei sistema può scegliere liberamente e selettivamente il livello di sicurezza da imporre, in funzione del servizio da proteggere, dell’utente (o gruppo di utenti) e di altri fattori di rischio.

In tutti i casi, il server sospende la richiesta, genera il codice OTP (ove richiesto) ed attende l’interazione dell’utente. Quando riceve la conferma la valuta ed autorizza, o respinge, l’operazione di conseguenza.

N2F Server è una soluzione semplice da installare, che fornisce una risposta efficace a queste fondamentali esigenze di sicurezza.

Ovunque ci siano dati sensibili da proteggere, o accessi a sistemi da mettere in sicurezza, N2F può essere inserito per forzare l’autenticazione a due fattori. Il collegamento alla VPN o l’accesso alla casella di posta, sono due situazioni tipiche, per le quali mitigare il rischio di accessi fraudolenti è essenziale. Ad un altro livello, per gli amministratori dei sistemi, implementare la doppia autenticazione per l’accesso alle console di controllo può ridurre enormemente il pericolo di danni anche gravi.

Per sapere di più: